Brand content protection

20 avril 2020

Tech Leaks : comment les fuites en série opèrent, comment se battre en tant que marque

Si les fans de technologie sont friands de fuites de produits, les marques le sont beaucoup moins ! Découvrez les méthodes utilisées par les auteurs de ces fuites et comment riposter, côté marque, pour éviter des conséquences désastreuses.

A lire rapidement :

Pour Les fuyards et leurs méthodes

Conséquences du côté des marques

Comment lutter contre les fuites ?

Si les fans de technologie sont friands de fuites de produits, les marques le sont beaucoup moins ! Découvrez les méthodes utilisées par les auteurs de ces fuites et comment riposter, côté marque, pour éviter des conséquences désastreuses.

Le succès de votre marque suscite toutes sortes de convoitises, et pas forcément dans votre intérêt. Les Pros Leakers ne cherchent pas à vous ruiner mais à profiter de votre notoriété. Pour preuve, ils signent explicitement leurs actes en filigrane sur les visuels qu'ils dévoilent ! Ils créent ainsi leur propre marque en parasitant votre valeur.

Méthodes de fuite en série

Si votre produit était une star "personnelle", les leakers attendraient à l'entrée de votre immeuble, à l'affût, avec un téléobjectif, et fouilleraient dans vos poubelles. Mais comme il s'agit d'une marque célèbre exposée sur l'internet, c'est un peu différent :

Déclarations aux agences de régulation

Tout d'abord, ils guettent patiemment vos dépôts auprès des agences réglementaires (TENAA en Chine, FCC aux États-Unis, Office des brevets...). Ils recherchent dans vos diagrammes et vos étiquettes normalisées des indices sur les nouvelles caractéristiques de votre prochain produit.

Prototypes échappés des laboratoires

Deuxièmement, les fuites parviennent à obtenir des photos de prototypes sortis en catimini des laboratoires. Ces modèles peuvent être masqués dans des coques temporaires ou "protégés" par des étiquettes indiquant "ne pas fuir" (naïveté ou mise en scène cynique ?). Ils sont suffisamment reconnaissables pour que l'on puisse en savoir plus sur les nouvelles caractéristiques comme la taille de l'écran, le nombre d'objectifs et bien d'autres choses encore.

Gaffes des boutiques en ligne

En outre, ils sont à l'affût des bévues récurrentes des détaillants en ligne, qui préparent fébrilement leurs brochures virtuelles avant le lancement officiel du produit. Dans la hâte d'être prêts à temps, leur processus de confidentialité ne semble pas encore tout à fait au point. Pour preuve, ces récents articles sur l'apparition furtive d'équipements électroniques sur les sites de vente en ligne.

Les rendus 3D et le matériel de marketing échappent à des chaînes de traitement insuffisamment sécurisées

"Il n'y a pas eu de smartphone ou de gadget commercialisé ces deux dernières années sans que des rendus ou des images réelles n'apparaissent d'abord sur Twitter ou YouTube, et jusqu'à présent, les auteurs de fuites se sont cachés derrière leur anonymat". (B.Toulas dans "Des filigranes invisibles pour changer le paysage des fuites technologiques"sur Technadu.com)

D'autres types de visuels parviennent à s'échapper : les rendus en 3D de produits qui seront bientôt lancés. Les rendus en images de synthèse sont disponibles avant la fabrication d'un produit réel et sont très souvent d'une qualité supérieure aux photographies du produit fini. Ils circulent généralement entre les équipes de création et de marketing pour être enrichis de messages promotionnels, de design d'emballage et de mise en page de catalogues. Les échanges se font en interne ou avec des fournisseurs externes, par email, DAM, WeTransfer, Dropbox, selon les outils utilisés par le prestataire ou l'entreprise.

Vous aimeriez certainement savoir par quel moyen votre image a atterri entre les mains de ce fameux "leaker"...

Héros ou fléau ?

Des héros, vraiment ? Demandons aux chefs de produit, aux responsables de la création, aux responsables de la marque et aux techniciens de test dont le travail est ruiné, l'intégrité remise en question, les ventes compromises et l'avantage concurrentiel sérieusement ébranlé ?

La plupart des fans de la marque trouvent ces fuites utiles, estimant qu'elles renforcent sa notoriété. Ils pensent même qu'elles sont intentionnelles. Mais pour de nombreuses entreprises avec lesquelles nous travaillons, nous savons que ce n'est pas le cas.

De nombreux secteurs sont concernés

Dans le secteur de l'électronique grand public comme dans celui de l'automobile, les fuites sur les nouveaux modèles font chuter les ventes des modèles encore en rayon. Les gens arrêtent d'acheter, attendant que le dernier modèle soit disponible (comme cela a été le cas pour Apple avec une chute inattendue des ventes d'iPhone à la suite de fuites sur le nouveau modèle).

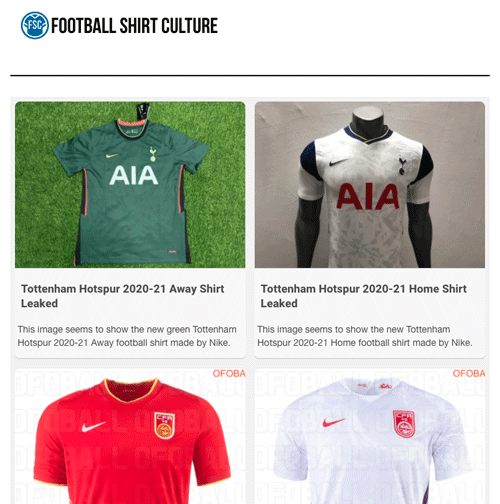

Dans les secteurs de l'habillement et des produits de luxe, la contrefaçon est l'utilisation la plus courante de la fuite de visuels.

De nombreuses marques préfèrent communiquer par elles-mêmes

De plus, les marques préfèrent généralement contrôler elles-mêmes leur communication et le lancement de leurs produits.

"Nous voulons avoir la possibilité de dire à nos clients pourquoi le produit est génial, et non pas que cela soit mal fait par quelqu'un d'autre", a déclaré Greg Joswiak, un responsable du marketing des produits Apple, dans un mémo interne avertissant les employés de cesser de divulguer des informations aux médias.

Mais les marques qui tentent de riposter en prenant de l'avance sur les fuites par des annonces précoces se retrouvent souvent perdantes et voient leur lancement échouer.

"Lorsqu'un produit est loin d'être commercialisé, il y a aussi le risque d'un échec au lancement. Prenons l'exemple de l'AirPower d'Apple". (K.Carlon dans "Le problème des fuites de produits" sur Android Authority).

Mais une fuite est-elle le résultat d'un délit ou d'une négligence ? Pendant que le journaliste enquête, la marque doit se protéger ; chacun a son rôle à jouer. Les raisons des fuites technologiques étant multiples, il appartient à la marque de mettre en place les solutions nécessaires pour les sécuriser judicieusement.

Comment lutter contre les fuites ?

Tant que les déclarations aux régulateurs des communications sont accessibles au public, nous ne pouvons pas empêcher les fouineurs de trouver ce qu'ils cherchent. Désolé !

Quant aux fuites de prototypes provenant de fournisseurs extérieurs, là encore, nul besoin d'une science avancée. Bien qu'il ne faille pas s'attendre à trouver les empreintes digitales du coupable sur la photo - nous ne sommes pas dans un film après tout - il existe des moyens de se protéger. Remplacer l'étiquette "ne pas divulguer" par un QRCode indiquant l'identifiant du prototype et tenir un registre d'attribution de ces prototypes semble être un bon début.

L'audit des visuels tout au long de leur création, de leur retouche, de leur enrichissement et de leur partage est cependant le processus le plus efficace :

Étape 1 : Utiliser des techniques de filigrane numérique pour trouver la source

Chez IMATAG, nous recevons chaque jour des demandes de professionnels dont l'activité est profondément affectée par les fuites, et qui souffrent de ne pas pouvoir les tracer. Les plus avertis connaissent les avantages d'un filigrane invisible inséré secrètement dans une image et activé via notre solution Imatag Leaks. Attention, un simple filigrane invisible ne suffit pas.

- Il doit être vraiment invisible. Luis Q., créatif pour une grande marque de smartphones, a choisi IMATAG après avoir comparé son imperceptibilité aux autres filigranes du marché. En effet, c'était le seul à respecter le parfait dégradé de ses rendus 3D.

- Il doit ensuite être capable de différencier plusieurs copies d'une même image. Imaginez que vous envoyiez le même visuel sous embargo à 15 journalistes. Il faudra "marquer" 15 fois la même image, c'est-à-dire produire 15 images visuellement identiques et uniques, chacune portant secrètement l'identifiant de chaque destinataire.

Une image, trois copies identiques, mais en réalité différentes !

- Enfin, il doit résister aux nombreuses "attaques" que subissent les images et les vidéos sur internet (recadrage, redimensionnement, compression, changement de couleur, etc.)

Comment lutter contre les fuites avec un filigrane invisible ?

Lorsque vous avez intégré votre solution de marquage dans toutes les étapes "à risque" de votre flux de travail:

- Marquez vos images pour chaque destination

- Surveillez le web et en particulier les sources les plus fréquentes de fuites (voir ci-dessous).

- Dès qu'une fuite apparaît, il faut détecter le filigrane présent dans l'image et révéler son destinataire d'origine et, par conséquent, la source de la fuite.

Étape n° 2 : Surveiller le web et en particulier les sources fréquentes de fuites

Les Pro Leakers ne se cachent pas. Ce sont des stars. Surveiller leurs comptes sociaux n'est pas difficile si vous disposez de ressources importantes ! Optez plutôt pour une excellente solution de surveillance automatisée capable d'explorer des images et des vidéos spécifiques avec un résultat fiable à 100 %. Attention, là aussi, un simple moteur inversé ne suffira pas.

- Votre solution de suivi des images doit être capable d'effectuer un crawling spécifique (collecte de contenu à partir de sources ciblées). Les solutions standard comme TinEye ou Google Image font correspondre vos visuels avec une base de données d'images web. Ces bases sont certes immenses mais formées de manière aléatoire. Telle une aiguille dans une botte de foin, il peut s'écouler des mois avant que votre contenu visuel ne soit détecté. Si vous craignez les fuites, il vous faut une solution capable de cibler les sites les plus "risqués", mais aussi les blogs et les comptes sociaux sur lesquels nos fuyards dévoilent généralement leurs trouvailles.

- La solution doit fonctionner avec les images fixes, mais aussi avec les vidéos. Si votre image apparaît sur une chaîne Youtube ou si 3 secondes de votre vidéo promotionnelle ont été incluses dans un montage vidéo, vous devez également pouvoir la retrouver.

- Enfin, exigez une capacité de reconnaissance visuelle fiable à 100 %. La plupart des offres de protection de marque ou de recherche visuelle sur le marché ne disposent pas d'une technologie de reconnaissance visuelle suffisamment fiable, elles nécessitent généralement une vérification humaine. Seule Imatag utilise son filigrane pour certifier qu'une image est bien identique à un original, et peut même détecter des modifications.

La plupart des solutions disponibles sur le marché ne disposent pas d'une technologie de reconnaissance visuelle suffisamment fiable. Elles nécessitent généralement une vérification humaine. Seul IMATAG utilise son filigrane pour certifier qu'une image est identique à un original.

Quelle est la prochaine étape ?

Le nom scientifique de la technologie d'identification du contenu est "traitor tracing". Pourtant, nous l'utilisons rarement car personne n'aime les traîtres et encore moins devoir les dénoncer. En fait, cette technologie devrait vous permettre de localiser les défaillances ou les négligences dans vos processus internes et externes, de la production des contenus à leur distribution, plutôt que de vous transformer en justicier revanchard. Il s'agit surtout de prouver à tous les acteurs de la chaîne qu'une technologie efficace de traçage invisible protège vos contenus visuels.

Ces informations dissuaderont les sources potentielles de fuite. Elle rappellera à chacun l'importance des contenus sensibles et la responsabilité qui lui incombe de les garder secrets.

.jpg)

Guide de l'agence pour préparer des campagnes à l'épreuve des fuites

Des conseils, des choses à faire et à ne pas faire pour les professionnels impliqués dans la préparation des campagnes de lancement.

Télécharger votre exemplaireCes articles peuvent également vous intéresser

Brand content protection

July 27, 2023

From Notoriety to Leaks: The Ambivalent Role of Influencers and Their Communities

Brand content protection

June 6, 2023

Optimizing Brand Monitoring: Social Listening Meets Digital Watermarking

Brand content protection

May 11, 2023