Authenticité & Détection d'IA

14 mars 2024

Essentiel pour l'Authenticité en Ligne : Intégrer le Watermarking aux Standards C2PA

⇥ QUICK READ

<div class="hs-cta-embed hs-cta-simple-placeholder hs-cta-embed-148431706223"

style="max-width:100%; max-height:100%; width:170px;height:570.703125px" data-hubspot-wrapper-cta-id="148431706223">

<a href="https://cta-service-cms2.hubspot.com/web-interactives/public/v1/track/redirect?encryptedPayload=AVxigLJrUZ4Wxh0Qdo01FJ4Q3Oz5oJ8RUjWzxCE%2BkELt17Qi2%2BAAgPkuS8Pt33eRL3Zai2iDrxc%2FuuXDvNXR%2BItXjwgeAhIXwgNyEvtavhEWQ1W%2B3kCeRwLJYI0D0JQDHo%2F0khIj%2FAZrBa0oo%2F%2BIZ6ECmgP4hWoacTzMsQhF5Lrsykdo2Mj93DVdYAiPwA2cdnSRc5KmPlLxe7GX8sRN3ji8mITa6cPIJhWFgcXNP4z9K5TzbvTAVkNT04SmM8LpLg%3D%3D&webInteractiveContentId=148431706223&portalId=4144962" target="_blank" rel="noopener" crossorigin="anonymous">

<img alt="History of Digital Watermarking Download our infographic "the Invisible Digital Watermarking Saga: A Journey Through Time"" loading="lazy" src="https://no-cache.hubspot.com/cta/default/4144962/interactive-148431706223.png" style="height: 100%; width: 100%; object-fit: fill"

onerror="this.style.display='none'" />

</a>

</div>

Partager cet article

S'abonner au blog !

Je m'abonneExplorez l'intégration indispensable du watermark invisible dans les normes C2PA pour garantir l'authenticité du contenu en ligne. Cette approche essentielle permet de lutter contre la désinformation en assurant un lien sûr et vérifiable entre les actifs numériques et leurs origines.

Dans un monde où la désinformation circule librement, les manifestes de fichiers numériques contenant des informations essentielles sur les droits d'auteur et la provenance, conformément aux standards de la Coalition for Content Provenance and Authenticity (C2PA), se révèlent indispensables pour préserver l'intégrité du contenu en ligne. Bien que ces manifestes constituent une base solide pour authentifier le contenu, leurs métadonnées protectrices risquent d'être altérées lors de modifications de fichiers ou de partages sur les réseaux sociaux. Face à ces défis, l'adoption du tatouage numérique vient renforcer la sécurité du contenu, apportant une couche essentielle d'authentification multifactorielle pour combattre la désinformation de manière efficace.

Le rôle essentiel de la C2PA dans l'intégrité du contenu numérique

Les manifestes de fichiers, pierre angulaire de l'initiative C2PA, sont des certificats numériques qui joignent des métadonnées cruciales directement aux fichiers multimédias. Ce processus est essentiel pour la vérification du contenu, car il valide l'origine et l'historique du contenu, instaurant ainsi la confiance dans un écosystème numérique inondé d'informations non vérifiées.

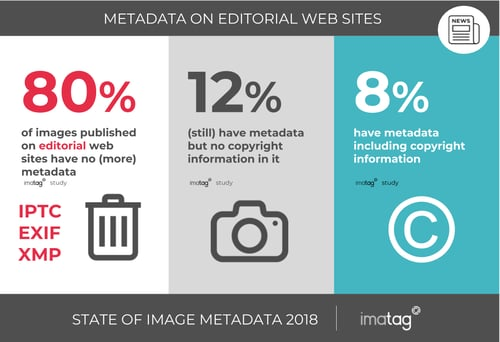

Cependant, la diffusion des contenus sur internet tend fréquemment à dégrader ces manifestes, exposant ainsi les actifs numériques à la vulnérabilité et compromettant leur intégrité.. Une étude menée en 2018 par Imatag a révélé une réalité surprenante : 80 % des 50 000 images analysées sur 750 sites web ont vu leurs métadonnées supprimées, ce qui souligne l'urgence d'une solution plus résiliente. Le filigrane invisible répond à ce besoin en garantissant que même si les métadonnées sont supprimées, la provenance du contenu peut être vérifiée avec précision, ce qui permet de lutter contre la désinformation et l'utilisation non autorisée.

Lier un contenu à son manifeste C2PA : Explication des "liens durs et souples" (soft / hard binding)

Reconnaissant le problème de la suppression des métadonnées, souligné par Imatag et noté par la C2PA, le document d'orientation de la norme C2PA, qui couvre des détails techniques non normatifs, décrit des connexions sécurisées entre le contenu numérique et son manifeste par le biais de liens dits "hard / soft bindings".

Alors que les hard bindings créent un lien direct et sécurisé en utilisant des algorithmes cryptographiques, les soft bindings offrent une méthode de connexion flexible, particulièrement utile lorsque le hard link est rompu ou modifié, ce qui arrive souvent sur les différentes plateformes numériques.

Les soft bindings utilisent des techniques telles que les empreintes digitales de contenu, qui impliquent des hachages perceptuels calculés à partir du contenu numérique lui-même, ou des filigranes numériques qui sont intégrés de manière imperceptible dans le contenu. Ces méthodes garantissent que même si le manifeste se détache de son contenu en raison d'une édition ou de modifications spécifiques à la plateforme, il peut toujours être identifié et réassocié à son bien d'origine.

Cette approche stratifiée de la liaison fournit un cadre solide pour préserver l'authenticité et l'intégrité des médias numériques, ouvrant la voie à une exploration plus approfondie de la manière dont le filigrane numérique joue un rôle central dans la préservation de la provenance du contenu dans le paysage numérique en constante évolution.

Le pouvoir du filigrane invisible dans la lutte contre la désinformation

S'appuyant sur cette base, le filigrane invisible améliore le cadre de la C2PA en ajoutant une couche de sécurité supplémentaire. Cette méthode incorpore discrètement une signature numérique ou un motif dans le contenu, indétectable à l'œil nu mais reconnaissable à l'aide d'un logiciel spécialisé. Cette technique attribue un identifiant unique à chaque élément de contenu, ce qui permet de conserver sa traçabilité à travers les copies, les modifications ou les partages. En cas de perte ou d'altération d'un manifeste C2PA, le filigrane sert de lien avec le manifeste original. Les informations contenues dans le filigrane, lorsqu'elles sont mises en correspondance avec les données d'un référentiel de manifestes, permettent de rétablir la provenance et l'intégrité du contenu, en reconnectant de manière transparente le contenu avec ses métadonnées d'origine.

Cette innovation est essentielle pour lutter contre la désinformation, car elle permet de s'assurer que le contenu conserve un lien vérifiable avec son origine authentique, quels que soient les changements auxquels il est confronté.

Améliorer la vérification du contenu avec un filigrane invisible

Cas n° 1 : Réattacher un manifeste perdu

Prenons le cas de Sarah, une artiste numérique dont les œuvres sont fréquemment partagées sur des plateformes en ligne. Bien qu'elle ait intégré des manifestes C2PA dans ses créations, elle constate que les métadonnées sont souvent perdues. En incorporant un filigrane invisible, Sarah s'assure que son œuvre porte un lien persistant et invisible vers ses métadonnées d'origine, ce qui renforce la vérification du contenu et protège ses droits de propriété intellectuelle.

Cas n°2 : Démasquer des images générées par IA grâce à la détection d'échange de manifestes

Daniel, un journaliste d'investigation, tombe sur une pratique trompeuse où une image créée à l'origine par une intelligence artificielle a été manipulée pour porter le manifeste d'une de ses photographies authentiques. Cet échange délibéré vise à donner une crédibilité indue à l'image générée par l'intelligence artificielle en l'associant au travail réputé de Daniel. Grâce à la précision du filigrane invisible intégré aux manifestes C2PA, l'altération frauduleuse est rapidement découverte. Cette technologie permet non seulement de rétablir la véritable origine de l'image, mais aussi de protéger l'intégrité d'un contenu journalistique authentique, en veillant à ce que la réputation de Daniel et la confiance dans ses efforts d'investigation restent intactes à une époque où l'authenticité numérique est constamment remise en question.

Cas n°3 : Révélation de modifications non tracées

Prenons l'exemple d'une personne qui duplique une image et y apporte des modifications typiques telles que le recadrage ou la rotation. Les filigranes numériques durables ont la capacité de résister à de telles modifications, ce qui permet de retrouver le manifeste original grâce à notre technologie avancée et testée.

Garantir l'authenticité du contenu : L'avenir de la sécurité des contenus numériques

En plaidant pour l'intégration du watermark invisible dans la norme C2PA, des entités comme Imatag sont à l'avant-garde de l'amélioration de l'intégrité du contenu numérique. Cette combinaison renforce non seulement le processus de vérification, mais sert également de mécanisme de défense essentiel contre la manipulation et l'utilisation abusive des actifs numériques.

Le filigrane invisible, associé à la C2PA, représente une avancée significative dans la garantie de l'intégrité du contenu numérique, offrant une solution fiable pour la vérification du contenu et un outil puissant dans la lutte contre la désinformation. Alors que nous naviguons dans la complexité du paysage numérique, ces technologies constituent un gage de confiance, garantissant que le contenu numérique que nous consommons est authentique et que sa provenance est incontestée.

Vous voulez "voir" un filigrane invisible ?

Découvrez la solution IMATAG pour insérer des filigranes invisibles dans vos contenus visuels.

Réserver une démoCes articles peuvent également vous intéresser

.png)

Authenticité & Détection d'IA

9 avril 2024

Loi européenne sur l'IA : Étiquetage obligatoire des contenus générés par l'IA

Authenticité & Détection d'IA

5 mars 2024

Marquage numérique embarqué : garantir l'authenticité d'une image dès sa capture.

Authenticité & Détection d'IA

29 janvier 2024